〈本文同步刊載於Blogger〉

狸貓先生愛廢話講堂: Fortinet FGT 進階應用 - 用 FortiClient 安全管控企業防火牆 VPN 連線

從遙遠批踢踢傳來 Mr. Jay 的任務。

<<任務要求>>

公司最近要求研究VPN可以推薦的設備,

主要也是跟客戶端需求有關,希望VPN的功能可以看到:

Client端連線進入VPN Server 的真實IP/MAC。

在我研究完OpenVPN之後,要我找尋國內或是國外,

有沒有設備具有這種功能(主管的經驗是覺得沒有,但還是要我找看看)

曾詢問過高層客戶端所要用到的VPN設備是哪種,它們也說不清楚....

只知道說希望能以 Palo Alto 為主,不然我就是找看看有沒有符合他們需求的設備。

有大大對於VPN設備有熟悉的嗎? 想問有此功能能推薦的VPN設備?

<<進行推理>>

企業需要讓在外出差的員工同樣能連線存取公司資源,會考慮開放可由 internet 直接存取,但開放連線的同時,等於是將某些內部伺服器直接暴露於 internet 上,會讓除了公司員工以外的有心人士,或是不特定的惡意攻擊有機可乘。

因此企業會考慮採用 VPN 功能,提供給在外的員工使用,讓他們在開放的 internet 環境,在建立 VPN 通道連線後,在安全加密的通道中存取公司內部資源,以保障公司重要資產的安全。

但是在提供員工使用在外使用 VPN 功能時,資訊部門通常會擔心兩個問題:

(1)使用者帳號、密碼外流,遭不明人士連入公司,竊取營業機密。

(2)員工使用私人或不合規裝置連線,裝置內的病毒或蠕蟲,藉由此跳板入侵公司內部。

Fortinet 針對這些問題,推出解決方案來防範:

(1)FortiToken Two-Factor (OTP) Authentication (雙因子認證/動態密碼認證)

(2)FortiClient Device Identification (連線裝置辨識管理)

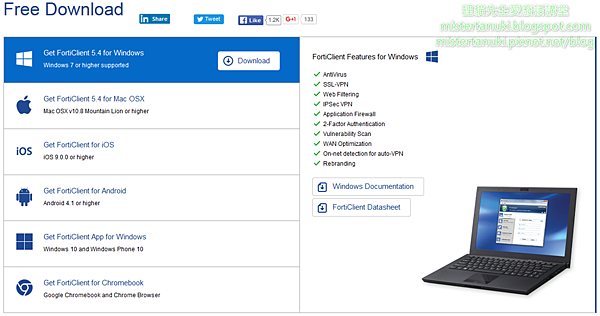

FortiClient 是 Fortinet 公司開發的免費終端裝置 VPN 連線軟體,支援 IPSec VPN 和 SSL VPN 連線,可安裝在 PC、Laptop、Phone、Tablet…等,涵蓋市面上 90% 以上裝置;中心端設備採用 FortiGate 多功能防火牆作為 VPN Server 角色,使用 VPN 功能不需額外授權費用。

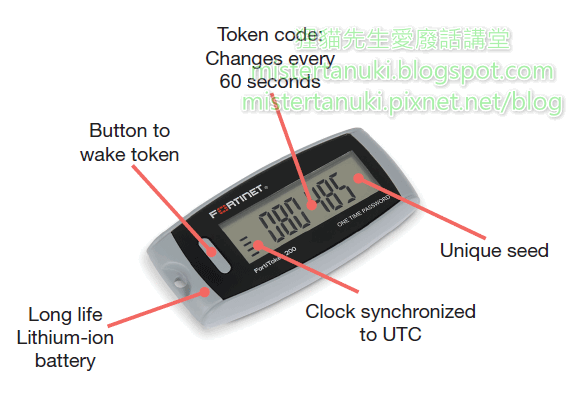

首先來談談 FortiToken,外觀照片如下,本體構造簡潔,提供 IP54 防水防塵防護,長效電池壽命可達 3 年以上。

順道一提:

(1)FortiToken 也有行動裝置的 FortiToken Mobile App,可安裝於 Android/iOS 行動裝置上。(FortiGate 需加購 FTK Mobile 授權)

(2)FortiGate Two-Factor (OTP)認證機制也可與 3rd Party 認證設備整合,如 RSA SecurID, SafeNet, Celestix HOTPin…等。

FortiToken 功能說明:

(1)提供第二道動態密碼保護,每 60 秒產生一次,防護性高。

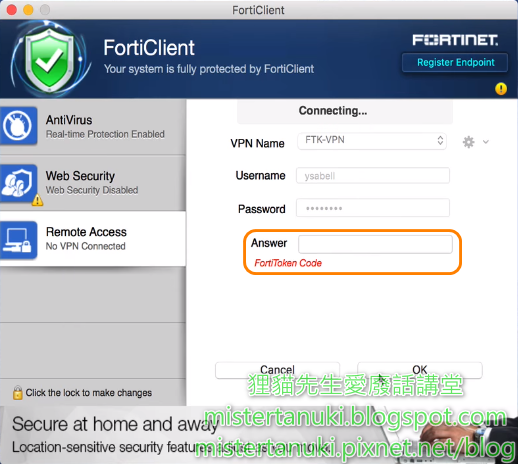

(2)使用者先輸入自己的密碼後,再輸入第二道動態密碼。

(3)FortiToken 免軟體授權費,不需每年硬體維護費用。

(4)對 FortiGate 來說,Token 可以給防火牆管理者使用,也可以給 VPN 用戶使用。

(5)FortiToken 設定流程線上影片展示:

IPsec VPN Two-Factor Auth. with FortiToken (5.4) - YouTube

使用 FortiToken 的好處:

(1)防火牆管理免限制來源 IP

-管理者帳號用 FortiToken 進行雙重保護。

-不需要再管理眾多的來源 IP。

(2)外部可安全連至公司內部伺服器

-網路管理者只需設定 SSL VPN 的使用帳號。

-使用者帳號用 FortiToken 進行雙重保護。

-可由防火牆規則限制使用者連通 SSL VPN 後,允許存取的伺服器IP或網段。

-免去設定 Virtual IP、防火牆 Policy、連線來源 IP…等繁瑣手續。

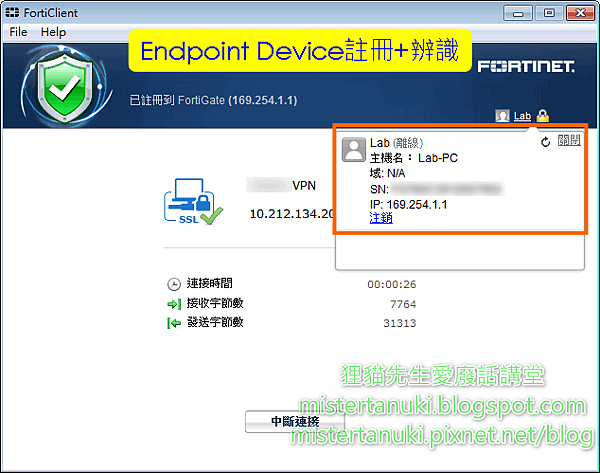

再來談到連線裝置辨識管理 (Device Identification),公司一般會希望員工使用配發的筆電平板裝置,因為權限管控及防護軟體可以套用到配發裝置,以確保符合公司安全政策。現在 VPN 軟體在官網或 Store/Market 都可自行下載,員工的帳號密碼也拿在手上,很容易可以安裝到員工的私人電腦,所以 Device Identification 是『如何防範合法使用者使用未授權裝置』連線到公司內部的方法。

FortiClient+Device Identification 說明:

(1)僅允許公司核准的終端設備進行 VPN 連線,維護公司內資訊系統安全。

(2)避免員工使用私人設備進行 VPN 連線,衍生可能的資安風險。

[註] 此功能 FortiGate 免費提供 10 個裝置授權,若要用更多裝置需加購軟體授權。

對了,上面說了這麼多,這兩種安全機制皆能單獨運作,也可以結合應用喔!

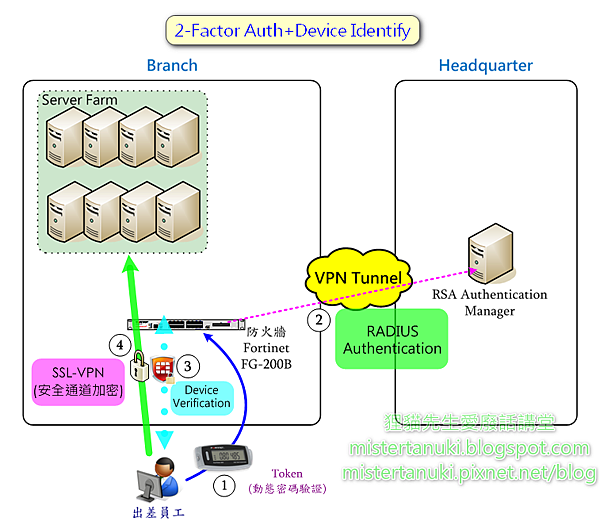

如下圖就是 FortiGate+RSA Authentication Manager+RSA SecurID Token+Device Verification 的機制整合應用。

善用「動態密碼認證+連線裝置管理」機制,可以達到企業 VPN 連線更安全的防護。

如果有興趣再深入了解的朋友,可於文章的底下留言。

留言列表

留言列表